如何安全有效地使用数字生成器生成随机数字?

你的随机数真的靠谱吗?给数据加上「保险锁」的实战手册

一、我掉进过的那些随机数陷阱

去年帮社区开发抽奖系统时,我用Python的random模块生成中奖号码。结果连续三天一等奖都被王阿姨家的三个侄女包揽,直到有程序员在论坛指出:没有设置种子的随机就像没上锁的保险箱。这个惨痛教训让我明白,看似简单的随机数生成藏着大学问。

1.1 生活里的随机灾难现场

- 某电商周年庆抽奖出现100个同名用户中奖

- 区块链项目因随机数漏洞被黑客薅走800ETH

- 科研团队因随机采样偏差导致论文结论被推翻

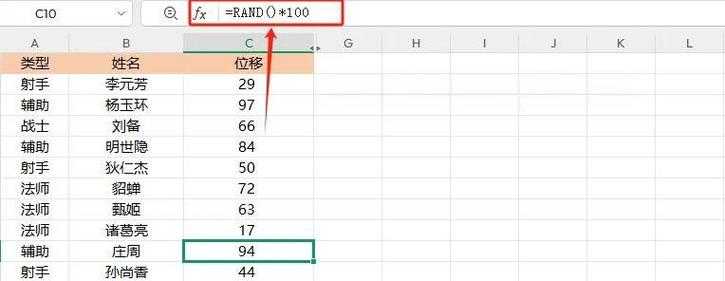

二、拆解随机数生成器的黑匣子

就像老式转盘电话的机械结构,现代随机数生成器也有自己的「核心齿轮组」。我们常见的两种类型:

| 伪随机生成器(PRNG) | 真随机生成器(TRNG) |

| 通过算法转换初始值(种子) | 捕捉物理现象(如大气噪声) |

| 生成速度快,适合游戏、模拟 | 加密级安全,适合金融交易 |

| 典型代表:梅森旋转算法 | 典型设备:量子随机数生成器 |

2.1 种子——随机世界的起源点

去年修复抽奖系统时,我改用服务器时间毫秒数做种子:random.seed(int(time.time1000))。但安全专家朋友提醒:时间种子在分布式系统中可能撞车,就像用相同密码的保险柜。

三、给随机数装上三道安全锁

- 第一道锁:混合播种技术

- 组合鼠标移动轨迹+CPU温度+网络数据包时间戳

- 示例代码:

seed = (mouse_pos.x << 24) ^ (temp 1000) | packet_delay

- 第二道锁:周期性刷新机制

- 每生成1MB数据重新播种

- 重要操作前强制重置生成器

3.1 硬件级防护实战

给树莓派装上Geiger计数器(盖革计数器),用放射性衰变现象生成真随机数。虽然听起来像《绝命毒师》里的操作,但成本不到500元。实测每分钟可获取2000+个量子随机比特,比软件方案安全三个数量级。

四、避开这些致命操作

用Math.random处理支付验证码在多线程环境共享随机实例直接使用未经检验的开源库

去年某DeFi项目就因使用已被破解的线性同余生成器(LCG),导致智能合约被逆向破解。安全公司Trail of Bits的审计报告显示:85%的随机数漏洞源于算法选择不当。

五、我的工具箱推荐

经过三年踩坑总结,这些工具已成为我的「随机数护甲」:

- CryptGenRandom:Windows系统的加密级接口

- /dev/urandom:Linux内核维护的熵池

- WebCrypto API:浏览器端的合规方案

最近在做的智能家居项目中,我采用NIST SP 800-90A标准的HMAC_DRBG算法。通过将门锁传感器数据作为熵源,既保证随机性又兼顾响应速度,就像给每个数据包加上动态密码。

六、让机器通过「随机体检」

每次部署新系统前,我都会用Dieharder测试套件做全面检测。这个包含15项严苛测试的工具,能像X光机般透视随机数的健康状态。记得去年有个生成器在「重叠矩阵秩检验」中败下阵来,及时排查发现是时钟源受电磁干扰。

窗外路灯在雨幕中忽明忽暗,电脑屏幕上的熵值曲线平稳跳动着。保存好刚完成的区块链节点代码,起身冲了杯武夷岩茶。茶杯氤氲的热气中,那些曾让我夜不能寐的随机数问题,如今已化作一行行守护数据安全的密码诗。

发表评论